Es difícil imaginarse hoy vivir sin estar conectado a las redes de computadoras, correo electrónico, educación a distancia, la nube, y en el mundo eléctrico, Sistemas SCADA, redes locales en las subestaciones, conexiones y gestión de equipos de forma remota, y un sinfín de servicios que usamos todos los días. Sin embargo, mientras mayor sea […]

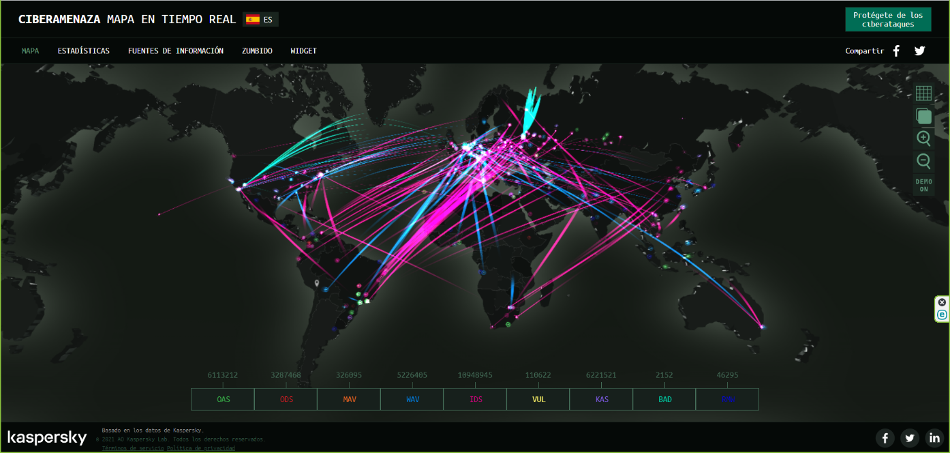

Es difícil imaginarse hoy vivir sin estar conectado a las redes de computadoras, correo electrónico, educación a distancia, la nube, y en el mundo eléctrico, Sistemas SCADA, redes locales en las subestaciones, conexiones y gestión de equipos de forma remota, y un sinfín de servicios que usamos todos los días. Sin embargo, mientras mayor sea la diversificación, mayor debe ser el control de seguridad sobre estos. En la década de los 40, para destruir la economía de un país era necesario contar con armamento y grandes cantidades de dinero que puedan financiar un ataque de ese tipo. Actualmente, con redes de computadoras, las cuales están accesibles a costos muy bajos, es posible desestabilizar económicamente a un país atacando sus infraestructuras críticas. Para entender a cabalidad lo que esto implica, es necesario comprender que significa una amenaza, de donde se origina y cuáles son las medidas y/o recomendaciones a tomar.

Amenazas

Una amenaza se entiende como cualquier factor de riesgo con probabilidad de materializarse en perjuicio de una empresa, ciudad o nación. Ahora bien, cualquier amenaza informática plasmada en el sistema eléctrico puede tener un gran impacto negativo, comprometiendo el suministro eléctrico en Bolivia, e incluso puede el algún momento catalogarse como terrorismo o ataques a la seguridad nacional.

Los ataques a las infraestructuras críticas no es algo nuevo, entre los casos más notorios están:

- Stuxnet: En el año 2010, un “gusano informático” muy sofisticado tomó el control de 1000 máquinas que participaban en la producción de materiales nucleares y cuyo objetivo era la autodestrucción de las mismas. Este virus fue desarrollado desde el 2005.

- Black Energy: Este Troyano tuvo sus inicios de desarrollo en el 2007 y fue mejorado hasta su ataque a las plantas de ucrania (Dic 2015), logrando un blackout. Este ataque se basó en la técnica Spear Phishing, que usa correos electrónicos haciendo parecer su origen como verdadero, en los mismos se incluyen documentos en Excel y Word con macros encargados de infectar los equipos en la red de destino.

- ndustroyer: (Diciembre – 2016), es un virus orientado exclusivamente a sistemas críticos, busca vulnerabilidades conocidas en equipos Siemens y GE y son capaces de controlar los interruptores de una subestación directamente.

- Brasil (29 de abril 2020): El grupo Energisa sufre un ataque de hackers, el objetivo, encriptar los servidores, y solicitar un “rescate” de R$ 5 millones.

- Estados Unidos (mayo 2021): La empresa Colonial Pipeline, uno de los más grandes transportadores de gasolina, diésel y combustible mediante un sistema de tuberías, se vio forzado a cerrar sus sistemas debido a un ciberataque. La empresa pagó 4 millones de dólares como rescate.

- Estado Unidos (junio 2021): La empresa procesadora de carne JBS se vio obligada a paralizar sus operaciones en Estados Unidos y Australia producto de un ciber ataque (ransomware). La empresa pagó 11 millones de dólares como rescate. El FBI consideró este ataque como uno de los más sofisticados.

Quienes están detrás de un ataque

La idea de que personas jóvenes y rebeldes se encuentran detrás de un ataque tan sofisticado como los mencionados, dista mucho de la realidad.

Nos encontramos con empresas criminales, que están muy bien organizadas, son jerárquicas y tienen una estructura interna clásica, como la de cualquier empresa.

Cuentan con muchos ingenieros especializados, encargados de realizar ataques muy sofisticados, tienen grandes presupuestos, planean y preparan su ataque en varios años y siempre están en continuo aprendizaje, viendo nuevas técnicas y metodologías de ataques, buscando vulnerabilidades por donde ingresar y realizar un contagio masivo.

Son industrias especializadas por líneas de productos y servicios, con especialidades en:

- Malware (Software Malicioso cuyo objetivo es infiltrarse en el dispositivo sin nuestro conocimiento)

- Intrusión, Lavado de dinero y redes de mulas, que consisten en abrir cuentas bancarias usando identidades robadas, o bien ofrecen dinero “fácil” a cambio de que nos permitan usar nuestra cuenta bancaria y realizar transacciones en nuestro nombre. El banco Santander de España cierra aproximadamente 12000 “cuentas mulas” al año

Los objetivos que persiguen este tipo de empresas son principalmente:

- Lucro a través del robo de información, secuestro, Ransomware y su demanda de rescate

- Disrupción de Servicios

- Fraude

- Atacar Infraestructuras críticas, buscando el mayor daño posible

Medidas

Nos encontramos ante la tan denominada carrera sin fin de “la espada y el escudo”. Los atacantes descubren la espada y nosotros descubrimos el escudo, ellos descubren la pólvora y nosotros el chaleco anti balas. El avance de las técnicas de ataque y defensa sucede de forma muy rápida, las vulnerabilidades se descubren en poco tiempo y es por ese motivo que muchos sistemas se actualizan continuamente, contrariamente a lo que ocurre en los sistemas eléctricos, debido al comportamiento tan particular que tienen

Un equipo de subestación para ser implementado a estado sometido a una serie de pruebas bajo un determinado Hardware y Software que garantizan su funcionamiento. El actualizar estos equipos puede dar lugar a que el software anteriormente probado no funcione correctamente con las nuevas actualizaciones.

Pensar que con la compra de algunos dispositivos de seguridad estamos a salvo es irreal, ya que no existe ningún sistema 100% seguro.

Las empresas preocupadas en su seguridad invierten mucho dinero en implementar mecanismos para protegerse, y capacitan continuamente a su personal en temas especializados en seguridad, ya que este ámbito es muy grande.

El objetivo principal es proteger la integridad y disponibilidad de sistemas y redes, el hardware y software, los datos y la información. Esto es alcanzable a través de procedimientos, productos y personas.

La gestión de riesgos busca dentro de estos objetivos la elaboración de planes de contingencia basados en un análisis de riesgo ya sea para anular o mitigar la probabilidad de éxito de una amenaza, y ante el caso de que ocurra, controlar su impacto.

La aplicación de modelos y guías de seguridad mundialmente conocidos ayudan en este fin. Uno de ellos es la defensa en profundidad, que entre sus lineamentos tiene:

- El control de acceso físico a instalaciones

- Segmentación física de la red IT y la red OT donde se tiene instalados equipos

- Fraude

- Creación de zonas DMZ (desmilitarizadas) para aislar los sistemas críticos en segmentos protegidos

- Implementar firewalls industriales ubicándolos en los perímetros de la red IT, subestaciones y sistemas críticos

- Accesos remotos seguros (VPN)

- Administración y gestión centralizada

Las empresas estratégicas, son las más vulnerables ante ataques cibernéticos, ya que por el tipo de actividad que desarrollan ameritan una implementación de un esquema de ciberseguridad más específico.

La incorporación de políticas de seguridad debe ser parte de los procesos de calidad de las empresas. Así también como la obtención de certificaciones internacionales de infraestructura de ciberseguridad basados en normas como por ejemplo NERC-SIP, tomando en cuenta las recomendaciones IEC64351 y sin dejar a un lado la formación de Centros de Operación de Seguridad (SOC) que deberá estar conformado por personal interdisciplinario.

La concientización, socialización y capacitación continua del personal del sector eléctrico boliviano, sobre las políticas de seguridad y el uso adecuado de las redes ayudarán en este objetivo.

Política actual de Ende Transmisión

Ende Transmisión consiente de estos desafíos, realiza a través de su personal calificado la gestión, adquisición e implementación de equipos de seguridad de última generación con el fin aminorar el posible riesgo de un ataque que pueda comprometer sus instalaciones y su sistema SCADA.

Participa también de forma activa en seminarios y cursos relacionados a la ciberseguridad de sistemas críticos para estar actualizados en esta temática.

Trabaja conjuntamente con la empresa SIEMENS (proveedora del sistema SCADA) actualizando el software base (actualmente en proceso de aplicación del paquete de actualización versión 3) con el objeto de lograr una mayor estabilidad y seguridad en su sistema.